dimarts, 22 de febrer del 2011

dimarts, 15 de febrer del 2011

Pràctica 3.2.3: Investigación de los enlaces troncales de una VLAN

0

Tarea 1: Visualizar la configuración del switch

En S1, entre al Modo EXEC del usuario con la contraseñacisco. Después entre al modo EXEC privilegiado con la contraseña class. En el indicador de EXEC privilegiado, ejecute el comando show running-config.

S1#show running-config

Al visualizar la configuración en ejecución, observe las interfaces que se establecen como enlaces troncales. Se verá el comando switchport mode trunk en esas interfaces.

¿Qué interfaces están actualmente configuradas como enlaces troncales? Fa0/1, fa0/3

También aparece el comando switchport trunk native vlan 99 bajo una cantidad de interfaces. Este comando se utiliza para configurar la VLAN nativa para el enlace troncal. En este caso, VLAN 99 es la VLAN nativa.

También aparece el comando switchport trunk native vlan 99 bajo una cantidad de interfaces. Este comando se utiliza para configurar la VLAN nativa para el enlace troncal. En este caso, VLAN 99 es la VLAN nativa.

Tarea 2: Investigar la etiqueta VLAN en el encabezado de la trama

Paso 1. Haga ping de PC1 a PC4.

Si las luces de enlace aún son ámbar, alterne entre el modoRealtime y Simulation hasta que las luces de enlace se pongan en verde.

Desde el modo Simulation, utilice la herramienta Add Simple PDU. Haga clic en PC1 y luego en PC4.

Paso 2. Haga clic en Capture/Forward para observar el ping.

Como PC1 y PC4 están en la misma VLAN y red de capa 3, PC4 devuelve una respuesta ARP a PC1. Después, PC1 envía un ping a PC4. Finalmente, PC4 responde al ping. Cuando aparezca la ventana Buffer Full, haga clic en el botón View Previous Events.

Paso 3. Investigue los detalles de PDU en uno de los switches.

Desplácese hacia el comienzo de la lista de eventos. Bajo la columna Info, haga clic en el casillero de color para el evento del S2 al S1. Después haga clic en la pestaña Inbound PDU Details. Observe los dos campos que aparecen después de la dirección MAC de origen. ¿Cuáles son los propósitos de estos dos campos?

TPID: El switch que recibe la trama sabe buscar la información en el campo de información de control de etiqueta. TCI: permite que las tramas Token Ring se transporten con facilidad a través de los enlaces Ethernet.

En S1, entre al Modo EXEC del usuario con la contraseñacisco. Después entre al modo EXEC privilegiado con la contraseña class. En el indicador de EXEC privilegiado, ejecute el comando show running-config.

S1#show running-config

Al visualizar la configuración en ejecución, observe las interfaces que se establecen como enlaces troncales. Se verá el comando switchport mode trunk en esas interfaces.

¿Qué interfaces están actualmente configuradas como enlaces troncales? Fa0/1, fa0/3

También aparece el comando switchport trunk native vlan 99 bajo una cantidad de interfaces. Este comando se utiliza para configurar la VLAN nativa para el enlace troncal. En este caso, VLAN 99 es la VLAN nativa.

También aparece el comando switchport trunk native vlan 99 bajo una cantidad de interfaces. Este comando se utiliza para configurar la VLAN nativa para el enlace troncal. En este caso, VLAN 99 es la VLAN nativa.Tarea 2: Investigar la etiqueta VLAN en el encabezado de la trama

Paso 1. Haga ping de PC1 a PC4.

Si las luces de enlace aún son ámbar, alterne entre el modoRealtime y Simulation hasta que las luces de enlace se pongan en verde.

Desde el modo Simulation, utilice la herramienta Add Simple PDU. Haga clic en PC1 y luego en PC4.

Paso 2. Haga clic en Capture/Forward para observar el ping.

Como PC1 y PC4 están en la misma VLAN y red de capa 3, PC4 devuelve una respuesta ARP a PC1. Después, PC1 envía un ping a PC4. Finalmente, PC4 responde al ping. Cuando aparezca la ventana Buffer Full, haga clic en el botón View Previous Events.

Paso 3. Investigue los detalles de PDU en uno de los switches.

Desplácese hacia el comienzo de la lista de eventos. Bajo la columna Info, haga clic en el casillero de color para el evento del S2 al S1. Después haga clic en la pestaña Inbound PDU Details. Observe los dos campos que aparecen después de la dirección MAC de origen. ¿Cuáles son los propósitos de estos dos campos?

TPID: El switch que recibe la trama sabe buscar la información en el campo de información de control de etiqueta. TCI: permite que las tramas Token Ring se transporten con facilidad a través de los enlaces Ethernet.

Pràctica 3.1.4: Investigación de la implementación de una VLAN

0

Tarea 1: Observar el tráfico de broadcast en la implementación de una VLAN

Paso 1: Haga ping de PC1 a PC6.

Espere que todas las luces de enlace se pongan en verde. Para acelerar este proceso, alterne una y otra vez entre los modos de Simulation y Realtime.

Haga clic en la pestaña Simulation y utilice la herramienta Add Simple PDU. Haga clic en PC1 y luego en PC6. Haga clic en el botón Capture/Forward para avanzar por el proceso. Observe las peticiones ARP a medida que atraviesan la red. Cuando aparezca la ventana Buffer Full, haga clic en el botón View Previous Events.

En funcionamiento normal, cuando un switch recibe una trama de broadcast en uno de sus puertos, envía la trama a todos los demás puertos. Observe que S2 sólo envía la petición ARP de Fa0/1 a S1. También observe que S3 sólo envía la petición ARP de Fa0/11 a PC4. PC1 y PC4 pertenecen a la VLAN 10. PC6 pertenece a la VLAN 30. Como el tráfico de broadcast está dentro de la VLAN, PC6 nunca recibe la petición ARP de PC1. Además, como PC4 no es el destino, descarta la petición ARP. El ping de PC1 falla debido a que PC1 nunca recibe una respuesta de ARP.

Paso 2. Haga ping de PC1 a PC4.

Haga clic en el botón New en la pestaña desplegableScenario 0. Utilice la herramienta Add Simple PDU. Haga clic en PC1 y luego en PC4. Haga clic en el botón Auto Capture / Play. Cuando aparezca la ventana Buffer Full, haga clic en el botón View Previous Events. Observe las peticiones ARP a medida que atraviesan la red. PC1 y PC4 pertenecen a la VLAN 10, por lo tanto, la ruta de la petición ARP es la misma que antes. Como PC4 es el destino, responde a la petición ARP. Entonces, PC1 puede enviar el ping con la dirección MAC de destino para PC4.

Tarea 2: Observar el tráfico de broadcast sin las VLAN

Paso 1. Elimine las configuraciones en los tres switches y borre la base de datos VLAN.

Vuelva al modo Realtime. En los tres switches, ingrese al modo EXEC del usuario con la contraseña cisco. Luego ingrese al modo EXEC privilegiado con la contraseña class.

Para observar el tráfico de broadcast sin las VLAN, borre la configuración y la base de datos VLAN en cada switch. A continuación se muestran los comandos para S1.

S1#erase startup-config

Erasing the nvram filesystem will remove all configuration files! Continue? [confirm]Enter

[OK]

Erase of nvram: complete

%SYS-7-NV_BLOCK_INIT: Initialized the geometry of nvram

S1#delete vlan.dat

Delete filename [vlan.dat]? Enter

Delete flash:/vlan.dat? [confirm]Enter

Paso 2. Vuelva a cargar los switches.

S1#reload

Proceed with reload? [confirm]Enter

Espere que todas las luces de enlace vuelvan a ponerse en verde. Para acelerar este proceso, alterne entre el modoSimulation y Realtime mode.

Paso 3. Haga clic en Capture/Forward para enviar la petición ARP y los pings.

Luego de que los switches se vuelven a cargar y las luces de enlace vuelven a ponerse en verde, la red está lista para enviar su tráfico ARP y ping. Vuelva a Scenario 0seleccionando la opción desde la pestaña desplegable que se muestra en Scenario 1. Desde el modo Simulation, haga clic en Capture/Forward para continuar con el proceso. Observe que los switches ahora envían las solicitudes ARP a todos los puertos, excepto al puerto en el que se recibió la petición ARP. Esta acción predeterminada de los switches es la razón por la que las VLAN pueden mejorar el rendimiento de la red. El tráfico de broadcast se encuentra dentro de cada VLAN. Cuando aparezca la ventana Buffer Full, haga clic en el botónView Previous Events.

Observe que el ping de PC1 a PC6 aún falla. ¿Por qué? ¿Qué se necesita para que este ping funcione? Falla porque no perteneces a la misma subred.

Paso 1: Haga ping de PC1 a PC6.

Espere que todas las luces de enlace se pongan en verde. Para acelerar este proceso, alterne una y otra vez entre los modos de Simulation y Realtime.

Haga clic en la pestaña Simulation y utilice la herramienta Add Simple PDU. Haga clic en PC1 y luego en PC6. Haga clic en el botón Capture/Forward para avanzar por el proceso. Observe las peticiones ARP a medida que atraviesan la red. Cuando aparezca la ventana Buffer Full, haga clic en el botón View Previous Events.

En funcionamiento normal, cuando un switch recibe una trama de broadcast en uno de sus puertos, envía la trama a todos los demás puertos. Observe que S2 sólo envía la petición ARP de Fa0/1 a S1. También observe que S3 sólo envía la petición ARP de Fa0/11 a PC4. PC1 y PC4 pertenecen a la VLAN 10. PC6 pertenece a la VLAN 30. Como el tráfico de broadcast está dentro de la VLAN, PC6 nunca recibe la petición ARP de PC1. Además, como PC4 no es el destino, descarta la petición ARP. El ping de PC1 falla debido a que PC1 nunca recibe una respuesta de ARP.

Paso 2. Haga ping de PC1 a PC4.

Haga clic en el botón New en la pestaña desplegableScenario 0. Utilice la herramienta Add Simple PDU. Haga clic en PC1 y luego en PC4. Haga clic en el botón Auto Capture / Play. Cuando aparezca la ventana Buffer Full, haga clic en el botón View Previous Events. Observe las peticiones ARP a medida que atraviesan la red. PC1 y PC4 pertenecen a la VLAN 10, por lo tanto, la ruta de la petición ARP es la misma que antes. Como PC4 es el destino, responde a la petición ARP. Entonces, PC1 puede enviar el ping con la dirección MAC de destino para PC4.

Tarea 2: Observar el tráfico de broadcast sin las VLAN

Paso 1. Elimine las configuraciones en los tres switches y borre la base de datos VLAN.

Vuelva al modo Realtime. En los tres switches, ingrese al modo EXEC del usuario con la contraseña cisco. Luego ingrese al modo EXEC privilegiado con la contraseña class.

Para observar el tráfico de broadcast sin las VLAN, borre la configuración y la base de datos VLAN en cada switch. A continuación se muestran los comandos para S1.

S1#erase startup-config

Erasing the nvram filesystem will remove all configuration files! Continue? [confirm]Enter

[OK]

Erase of nvram: complete

%SYS-7-NV_BLOCK_INIT: Initialized the geometry of nvram

S1#delete vlan.dat

Delete filename [vlan.dat]? Enter

Delete flash:/vlan.dat? [confirm]Enter

Paso 2. Vuelva a cargar los switches.

S1#reload

Proceed with reload? [confirm]Enter

Espere que todas las luces de enlace vuelvan a ponerse en verde. Para acelerar este proceso, alterne entre el modoSimulation y Realtime mode.

Paso 3. Haga clic en Capture/Forward para enviar la petición ARP y los pings.

Luego de que los switches se vuelven a cargar y las luces de enlace vuelven a ponerse en verde, la red está lista para enviar su tráfico ARP y ping. Vuelva a Scenario 0seleccionando la opción desde la pestaña desplegable que se muestra en Scenario 1. Desde el modo Simulation, haga clic en Capture/Forward para continuar con el proceso. Observe que los switches ahora envían las solicitudes ARP a todos los puertos, excepto al puerto en el que se recibió la petición ARP. Esta acción predeterminada de los switches es la razón por la que las VLAN pueden mejorar el rendimiento de la red. El tráfico de broadcast se encuentra dentro de cada VLAN. Cuando aparezca la ventana Buffer Full, haga clic en el botónView Previous Events.

Observe que el ping de PC1 a PC6 aún falla. ¿Por qué? ¿Qué se necesita para que este ping funcione? Falla porque no perteneces a la misma subred.

dimecres, 9 de febrer del 2011

dimarts, 8 de febrer del 2011

Pràctica 2.4.7: Configuración de la seguridad del switch

0

Tarea 1: Configurar la administración básica del switch

Paso 1. Desde PC1, acceda a la conexión de la consola para S1.

• Haga clic en PC1 y después en la pestaña Desktop. Seleccione Terminal en la pestaña Desktop.

• Mantenga estas configuraciones predeterminadas paraTerminal Configuration y luego haga clic en OK:

o Bits por segundo = 9600

o Bits de datos = 8

o Paridad = Ninguna

o Bits de parada = 1

o Control de flujo= Ninguno

• El usuario está conectado a la consola en S1. PresioneE nter para ver el indicador del switch.

Paso 2. Cambie al modo EXEC privilegiado.

Para acceder al modo EXEC privilegiado, escriba el comandoenable. El indicador cambia de > a #.

S1>enable

S1#

Observe cómo pudo ingresar al modo EXEC privilegiado sin proporcionar una contraseña. ¿Por qué la falta de una contraseña para el modo EXEC privilegiado es una amenaza de seguridad?

Paso 3. Cambie al modo de configuración global y configure la contraseña de EXEC privilegiado.

• Mientras está en el Modo EXEC privilegiado, puede acceder al modo de configuración global mediante el comando configure terminal.

• Utilice el comando enable secret para establecer la contraseña. Para esta actividad, establezca la contraseña como class.

S1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)#enable secret class

S1(config)#

Paso 4. Configure las contraseñas de la terminal virtual y de la consola, y pida a los usuarios que inicien sesión.

Se requerirá una contraseña para acceder a la línea de consola. Incluso en el modo EXEC de usuario básico puede proporcionar información significativa a un usuario malicioso. Además, las líneas vty deben tener una contraseña antes de que los usuarios puedan acceder al switch de manera remota.

• Acceda al indicador de la consola con el comando line console 0.

• Use el comando password para configurar las líneas de consola y vty con cisco como contraseña.

• A continuación introduzca el comando login, que requiere que los usuarios escriban una contraseña antes de poder acceder al modo EXEC del usuario.

• Repita el proceso con las líneas vty. Utilice el comandoline vty 0 15 para acceder al indicador correcto.

• Escriba el comando exit para volver al indicador de configuración global.

S1(config)#line console 0

S1(config-line)#password cisco

S1(config-line)#login

S1(config-line)#line vty 0 15

S1(config-line)#password cisco

S1(config-line)#login

S1(config-line)#exit

S1(config)#

Paso 5. Configure la encriptación de la contraseña.

La contraseña de EXEC privilegiado ya está encriptada. Para encriptar las contraseñas de línea recién configurada, escriba el comando service password-encryption en el modo de configuración global.

S1(config)#service password-encryption

S1(config)#

Paso 6. Configure y pruebe el mensaje MOTD.

Configure el mensaje del día (MOTD) con Authorized Access Only como texto. El texto del mensaje distingue mayúsculas de minúsculas. Asegúrese de no agregar espacios antes o después del texto del mensaje. Utilice un caracter delimitante antes y después del texto del mensaje para indicar dónde comienza y dónde finaliza. El caracter delimitador que se utiliza en el ejemplo a continuación es &, pero se puede usar cualquier caracter que no se use en el texto del mensaje. Después de configurar el MOTD, finalice la sesión del switch para verificar que el mensaje se despliegue cuando vuelva a iniciar sesión.

S1(config)#banner motd &Authorized Access Only&

S1(config)#end [or exit]

S1#exit

S1 con0 is now available

Press RETURN to get started.

[Intro]

Authorized Access Only

User Access Verification

Contraseña:

• El indicador de la contraseña ahora requiere una contraseña para ingresar al modo EXEC del usuario. Ingrese la contraseña cisco.

• Entre al modo EXEC privilegiado con la contraseña classy vuelva al modo de configuración global con el comandoconfigure terminal.

Contraseña: [cisco] !Nota: La contraseña no se muestra cuando la escribe.

S1>enable

Contraseña: [class] !Nota: La contraseña no se muestra cuando la escribe.

S1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)#

Tarea 2: Configurar la seguridad dinámica del puerto

Paso 1. Habilite VLAN99.

Packet Tracer se abre con la interfaz VLAN 99 en el estado inactivo, que no es como funciona un switch real. Debe activar la VLAN 99 con el comando no shutdown antes de que las interfaces se vuelvan activas en Packet Tracer.

S1(config)#interface vlan 99

S1(config-if)#no shutdown

Paso 2. Ingrese al modo de configuración de interfaz para FastEthernet 0/18 y habilite la seguridad del puerto.

Antes de que cualquier otro comando de seguridad de puertos se pueda configurar en la interfaz, se debe activar la seguridad del puerto.

S1(config-if)#interface fa0/18

S1(config-if)#switchport port-security

Tome en cuenta que no tiene que volver al modo de configuración global antes de ingresar al modo de configuración de interfaz para fa0/18.

Paso 3. Configure el número máximo de direcciones MAC.

Para configurar el puerto y conocer sólo una dirección MAC, configure maximum en 1:

S1(config-if)#switchport port-security maximum 1

Paso 4. Configure el puerto para agregar la dirección MAC a la configuración en ejecución. La dirección MAC conocida en el puerto puede agregarse ("ajustarse") a la configuración en ejecución para ese puerto..

S1(config-if)#switchport port-security mac-address sticky

Paso 5. Configure el puerto para que se desconecte de forma automática en caso de que se viole la seguridad.

Si no se configura el siguiente comando, S1 sólo registrará la infracción en las estadísticas de seguridad del puerto, pero no lo desactiva.

S1(config-if)#switchport port-security violation shutdown

Paso 6. Confirme que S1 haya adquirido la dirección MAC para PC1.

Haga ping de PC1 a S1.

Confirme que S1 posea ahora una entrada de dirección MAC estática para PC1 en la tabla de MAC:

S1#show mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

99 0060.5c5b.cd23 STATIC Fa0/18

La dirección MAC ahora "se ajusta" a la configuración en ejecución.

S1#show running-config

interface FastEthernet0/18

switchport access vlan 99

switchport mode access

switchport port-security

switchport port-security mac-address sticky

switchport port-security mac-address sticky 0060.5C5B.CD23

S1#

Tarea 3: Probar la seguridad dinámica del puerto

Paso 1. Quite la conexión entre PC1 y S1 y conecte PC2 a S1.

• Para probar la seguridad del puerto, borre la conexión Ethernet entre PC1 y S1. Si borra accidentalmente la conexión del cable de la consola, sólo vuelva a conectarla.

• Conecte PC2 a Fa0/18 en S1. Espere a que la luz de enlace color ámbar se torne verde y después haga ping de PC2 a S1. Entonces, el puerto se debe desconectar automáticamente.

Paso 2. Verifique que la seguridad del puerto sea la razón por la cual el puerto está desconectado. Para verificar que la seguridad del puerto haya desactivado el mismo, introduzca el comando show interface fa0/18.

S1#show interface fa0/18

FastEthernet0/18 is down, line protocol is down (err-disabled)

Hardware is Lance, address is 0090.213e.5712 (bia 0090.213e.5712)

El protocolo de línea está desconectado debido a un error (err) al aceptar una trama con una dirección MAC diferente a la conocida, por lo tanto el software del IOS de Cisco desconecta (disabled) el puerto.

También puede verificar una violación en la seguridad con el comando show port-security interface fa0/18.

S1#show port-security interface fa0/18

Port Security : Enabled

Port Status : Secure-shutdown

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 1

Sticky MAC Addresses : 0

Last Source Address:Vlan : 00E0.F7B0.086E:99

Security Violation Count : 1

Tome en cuenta que el estado del puerto es secure-shutdown, y el conteo de las violaciones de seguridad es 1.

Paso 3. Restablezca la conexión entre PC1 y S1 y reconfigure la seguridad del puerto.

Quite la conexión entre PC2 y S1. Vuelva a conectar PC1 al puerto Fa0/18 en S1.

Observe que el puerto aún está apagado, aunque usted haya vuelto a conectar la PC habilitada en el mismo. Un puerto que está en estado apagado debido a una violación de seguridad se debe reactivar manualmente. Desactive el puerto y luego actívelo con no shutdown.

S1#config t

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)#interface fa0/18

S1(config-if)#shutdown

%LINK-5-CHANGED: Interface FastEthernet0/18, changed state to administratively down

S1(config-if)#no shutdown

%LINK-5-CHANGED: Interface FastEthernet0/18, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/18, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan99, changed state to up

S1(config-if)#exit

S1(config)#

Paso 4. Pruebe la conectividad haciendo ping en S1 desde PC1.

El ping de PC1 a S1 debe tener éxito.

Tarea 4: Asegurar los puertos sin utilizar

Un método simple que muchos administradores utilizan para asegurar su red de acceso no autorizado es deshabilitar todos los puertos sin utilizar en un switch de red.

Paso 1. Deshabilite la interfaz Fa0/17 en S1.

Entre al modo de configuración de interfaz para FastEthernet 0/17 y desconecte el puerto.

S1(config)#interface fa0/17

S1(config-if)#shutdown

Paso 2. Pruebe el puerto conectando PC2 a Fa0/17 en S1.

Conecte PC2 a la interfaz Fa0/17 en S1. Observe que las luces de enlace son rojas. PC2 no tiene acceso a la red.

Paso 1. Desde PC1, acceda a la conexión de la consola para S1.

• Haga clic en PC1 y después en la pestaña Desktop. Seleccione Terminal en la pestaña Desktop.

• Mantenga estas configuraciones predeterminadas paraTerminal Configuration y luego haga clic en OK:

o Bits por segundo = 9600

o Bits de datos = 8

o Paridad = Ninguna

o Bits de parada = 1

o Control de flujo= Ninguno

• El usuario está conectado a la consola en S1. PresioneE nter para ver el indicador del switch.

Paso 2. Cambie al modo EXEC privilegiado.

Para acceder al modo EXEC privilegiado, escriba el comandoenable. El indicador cambia de > a #.

S1>enable

S1#

Observe cómo pudo ingresar al modo EXEC privilegiado sin proporcionar una contraseña. ¿Por qué la falta de una contraseña para el modo EXEC privilegiado es una amenaza de seguridad?

Paso 3. Cambie al modo de configuración global y configure la contraseña de EXEC privilegiado.

• Mientras está en el Modo EXEC privilegiado, puede acceder al modo de configuración global mediante el comando configure terminal.

• Utilice el comando enable secret para establecer la contraseña. Para esta actividad, establezca la contraseña como class.

S1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)#enable secret class

S1(config)#

Paso 4. Configure las contraseñas de la terminal virtual y de la consola, y pida a los usuarios que inicien sesión.

Se requerirá una contraseña para acceder a la línea de consola. Incluso en el modo EXEC de usuario básico puede proporcionar información significativa a un usuario malicioso. Además, las líneas vty deben tener una contraseña antes de que los usuarios puedan acceder al switch de manera remota.

• Acceda al indicador de la consola con el comando line console 0.

• Use el comando password para configurar las líneas de consola y vty con cisco como contraseña.

• A continuación introduzca el comando login, que requiere que los usuarios escriban una contraseña antes de poder acceder al modo EXEC del usuario.

• Repita el proceso con las líneas vty. Utilice el comandoline vty 0 15 para acceder al indicador correcto.

• Escriba el comando exit para volver al indicador de configuración global.

S1(config)#line console 0

S1(config-line)#password cisco

S1(config-line)#login

S1(config-line)#line vty 0 15

S1(config-line)#password cisco

S1(config-line)#login

S1(config-line)#exit

S1(config)#

Paso 5. Configure la encriptación de la contraseña.

La contraseña de EXEC privilegiado ya está encriptada. Para encriptar las contraseñas de línea recién configurada, escriba el comando service password-encryption en el modo de configuración global.

S1(config)#service password-encryption

S1(config)#

Paso 6. Configure y pruebe el mensaje MOTD.

Configure el mensaje del día (MOTD) con Authorized Access Only como texto. El texto del mensaje distingue mayúsculas de minúsculas. Asegúrese de no agregar espacios antes o después del texto del mensaje. Utilice un caracter delimitante antes y después del texto del mensaje para indicar dónde comienza y dónde finaliza. El caracter delimitador que se utiliza en el ejemplo a continuación es &, pero se puede usar cualquier caracter que no se use en el texto del mensaje. Después de configurar el MOTD, finalice la sesión del switch para verificar que el mensaje se despliegue cuando vuelva a iniciar sesión.

S1(config)#banner motd &Authorized Access Only&

S1(config)#end [or exit]

S1#exit

S1 con0 is now available

Press RETURN to get started.

[Intro]

Authorized Access Only

User Access Verification

Contraseña:

• El indicador de la contraseña ahora requiere una contraseña para ingresar al modo EXEC del usuario. Ingrese la contraseña cisco.

• Entre al modo EXEC privilegiado con la contraseña classy vuelva al modo de configuración global con el comandoconfigure terminal.

Contraseña: [cisco] !Nota: La contraseña no se muestra cuando la escribe.

S1>enable

Contraseña: [class] !Nota: La contraseña no se muestra cuando la escribe.

S1#configure terminal

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)#

Tarea 2: Configurar la seguridad dinámica del puerto

Paso 1. Habilite VLAN99.

Packet Tracer se abre con la interfaz VLAN 99 en el estado inactivo, que no es como funciona un switch real. Debe activar la VLAN 99 con el comando no shutdown antes de que las interfaces se vuelvan activas en Packet Tracer.

S1(config)#interface vlan 99

S1(config-if)#no shutdown

Paso 2. Ingrese al modo de configuración de interfaz para FastEthernet 0/18 y habilite la seguridad del puerto.

Antes de que cualquier otro comando de seguridad de puertos se pueda configurar en la interfaz, se debe activar la seguridad del puerto.

S1(config-if)#interface fa0/18

S1(config-if)#switchport port-security

Tome en cuenta que no tiene que volver al modo de configuración global antes de ingresar al modo de configuración de interfaz para fa0/18.

Paso 3. Configure el número máximo de direcciones MAC.

Para configurar el puerto y conocer sólo una dirección MAC, configure maximum en 1:

S1(config-if)#switchport port-security maximum 1

Paso 4. Configure el puerto para agregar la dirección MAC a la configuración en ejecución. La dirección MAC conocida en el puerto puede agregarse ("ajustarse") a la configuración en ejecución para ese puerto..

S1(config-if)#switchport port-security mac-address sticky

Paso 5. Configure el puerto para que se desconecte de forma automática en caso de que se viole la seguridad.

Si no se configura el siguiente comando, S1 sólo registrará la infracción en las estadísticas de seguridad del puerto, pero no lo desactiva.

S1(config-if)#switchport port-security violation shutdown

Paso 6. Confirme que S1 haya adquirido la dirección MAC para PC1.

Haga ping de PC1 a S1.

Confirme que S1 posea ahora una entrada de dirección MAC estática para PC1 en la tabla de MAC:

S1#show mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

99 0060.5c5b.cd23 STATIC Fa0/18

La dirección MAC ahora "se ajusta" a la configuración en ejecución.

S1#show running-config

interface FastEthernet0/18

switchport access vlan 99

switchport mode access

switchport port-security

switchport port-security mac-address sticky

switchport port-security mac-address sticky 0060.5C5B.CD23

S1#

Tarea 3: Probar la seguridad dinámica del puerto

Paso 1. Quite la conexión entre PC1 y S1 y conecte PC2 a S1.

• Para probar la seguridad del puerto, borre la conexión Ethernet entre PC1 y S1. Si borra accidentalmente la conexión del cable de la consola, sólo vuelva a conectarla.

• Conecte PC2 a Fa0/18 en S1. Espere a que la luz de enlace color ámbar se torne verde y después haga ping de PC2 a S1. Entonces, el puerto se debe desconectar automáticamente.

S1#show interface fa0/18

FastEthernet0/18 is down, line protocol is down (err-disabled)

Hardware is Lance, address is 0090.213e.5712 (bia 0090.213e.5712)

El protocolo de línea está desconectado debido a un error (err) al aceptar una trama con una dirección MAC diferente a la conocida, por lo tanto el software del IOS de Cisco desconecta (disabled) el puerto.

También puede verificar una violación en la seguridad con el comando show port-security interface fa0/18.

S1#show port-security interface fa0/18

Port Security : Enabled

Port Status : Secure-shutdown

Violation Mode : Shutdown

Aging Time : 0 mins

Aging Type : Absolute

SecureStatic Address Aging : Disabled

Maximum MAC Addresses : 1

Total MAC Addresses : 1

Configured MAC Addresses : 1

Sticky MAC Addresses : 0

Last Source Address:Vlan : 00E0.F7B0.086E:99

Security Violation Count : 1

Tome en cuenta que el estado del puerto es secure-shutdown, y el conteo de las violaciones de seguridad es 1.

Paso 3. Restablezca la conexión entre PC1 y S1 y reconfigure la seguridad del puerto.

Quite la conexión entre PC2 y S1. Vuelva a conectar PC1 al puerto Fa0/18 en S1.

Observe que el puerto aún está apagado, aunque usted haya vuelto a conectar la PC habilitada en el mismo. Un puerto que está en estado apagado debido a una violación de seguridad se debe reactivar manualmente. Desactive el puerto y luego actívelo con no shutdown.

S1#config t

Enter configuration commands, one per line. End with CNTL/Z.

S1(config)#interface fa0/18

S1(config-if)#shutdown

%LINK-5-CHANGED: Interface FastEthernet0/18, changed state to administratively down

S1(config-if)#no shutdown

%LINK-5-CHANGED: Interface FastEthernet0/18, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface FastEthernet0/18, changed state to up

%LINEPROTO-5-UPDOWN: Line protocol on Interface Vlan99, changed state to up

S1(config-if)#exit

S1(config)#

Paso 4. Pruebe la conectividad haciendo ping en S1 desde PC1.

El ping de PC1 a S1 debe tener éxito.

Un método simple que muchos administradores utilizan para asegurar su red de acceso no autorizado es deshabilitar todos los puertos sin utilizar en un switch de red.

Paso 1. Deshabilite la interfaz Fa0/17 en S1.

Entre al modo de configuración de interfaz para FastEthernet 0/17 y desconecte el puerto.

S1(config)#interface fa0/17

S1(config-if)#shutdown

Paso 2. Pruebe el puerto conectando PC2 a Fa0/17 en S1.

Conecte PC2 a la interfaz Fa0/17 en S1. Observe que las luces de enlace son rojas. PC2 no tiene acceso a la red.

Pràctica 2.3.8: Configuración de la administración básica del switch

0

Tarea 1: Conectarse al switch

Paso 1. Conecte S1 y PC1.

• Con un cable de consola, conecte la interfaz RS 232 de PC1 a la interfaz de la consola del switch S1.

• Haga clic en PC1 y luego en la pestaña Desktop. Seleccione Terminal en la pestaña Desktop.

• Mantenga estas configuraciones predeterminadas para Terminal Configuration y luego haga clic en OK:

o Bits por segundo = 9600

o Bits de datos = 8

o Paridad = Ninguna

o Bits de parada = 1

o Control de flujo = Ninguno

• Ahora está conectado a la consola de S1. Presione Enter para obtener el indicador del switch.

Tarea 2: Navegar a través de los modos de CLI

Paso 1. En el modo EXEC de usuario, teclee ? y tome nota de la lista de comandos disponibles.

En el modo EXEC del usuario, los comandos disponibles se limitan a los comandos de monitoreo básicos.

Paso 2. Utilice el comando enable para ir al modo EXEC privilegiado.

Switch>enable

Switch#

El indicador cambia de > a #.

Paso 3. En el modo EXEC privilegiado, teclee ? y tome nota de la lista de comandos disponibles.

Ahora existen más comandos disponibles en comparación con el modo EXEC de usuario. Además de los comandos de monitoreo básicos, se puede acceder ahora también a los comandos de configuración y administración.

Paso 4. Cambie al modo de configuración global.

Switch#configure terminal

Switch(config)#

Paso 5. En el modo de configuración global, teclee ? y tome nota de la lista de comandos disponibles.

Paso 6. Configure S1 como el nombre de host.

Switch(config)#hostname S1

S1(config)#

Paso 7. Cambie al modo de configuración de interfaz para VLAN99.

El comando interface vlan 99 crea la interfaz y pasa al modo de configuración de interfaz para VLAN99.

S1(config)#interface vlan 99

S1(config-if)#

Paso 8. Configure VLAN99 con 172.17.99.11/24 y active la interfaz.

Utilice los comandos ip address y no shutdown para asignar la dirección IP/máscara de subred correcta y active la interfaz.

S1(config-if)#ip address 172.17.99.11 255.255.255.0

S1(config-if)#no shutdown

Paso 9. Cambie al modo de configuración de interfaz para Fa0/18.

S1(config-if)#interface fa0/18

S1(config-if)#

Paso 10. Establezca el modo de puerto como acceso.

Para permitir el envío y la recepción de tramas desde la interfaz, cambie el modo de conmutación a acceso con el comando switchport mode access.

S1(config-if)#switchport mode access

Paso 11. Asigne la VLAN99 al puerto.

Para permitir que la interfaz Fa0/18 actúe como miembro de VLAN 99, ejecute el comando switchport access vlan 99.

S1(config-if)#switchport access vlan 99

Paso 12. Salga del modo de configuración de interfaz.

Ejecute el comando exit para abandonar el modo de configuración de interfaz e ingrese al modo de configuración global.

Paso 13. Ingrese al modo de configuración de la línea de consola.

S1(config)#line console 0

S1(config-line)#

Paso 14. En el modo de configuración de línea, teclee ? y tome nota de la lista de comandos disponibles.

Paso 15. Ingrese cisco como contraseña.

S1(config-line)#password cisco

S1(config-line)#login

Paso 16. Vuelva al modo EXEC privilegiado con el comando end.

S1(config-line)#end

S1#

Tarea 3: Utilizar Help Facility para configurar el reloj

Paso 1. En el indicador del comando EXEC privilegiado, escriba clock ?.

S1#clock ?

La única opción es set.

Paso 2. Utilice Help para configurar el reloj con la hora actual.

S1#clock ?

set Configura la hora y la fecha

S1#clock set ?

hh:mm:ss Hora actual

S1#clock set 12:12:12 ?

<1-31> Día del mes

MONTH Mes del año

Continúe ejecutando el comando ? hasta que termine de configurar el reloj. Se le advierte con un % Incomplete command message si el comando clock no se ingresó por completo con todos los argumentos requeridos.

Clock set 12:12:12 8 FEBRUARY 2011

Paso 3. Verifique que el reloj esté configurado.

Para verificar que el reloj esté configurado, ejecute el comandoshow clock. Nota: Packet Tracer no siempre muestra la hora correcta configurada. La finalización aún es del 31% al final de esta tarea.

Tarea 4: Acceder y configurar el historial de comandos

Paso1. Visualice los comandos nuevos que se ingresaron.

Ejecute el comando show history. Recuerde la cantidad de comandos que se enlistan.

S1#show history

Paso 2. Cambie el número de comandos almacenados en el búfer del historial.

Ingrese al modo de configuración de línea tanto para la consola como para las líneas Telnet. Establezca el número límite de comandos del búfer del historial a 35.

S1(config)#line console 0

S1(config-line)#history size 35

S1(config-line)#line vty 0 4

S1(config-line)#history size 35

Paso 3. Verifique que el tamaño del búfer del historial cambie.

Vuelva al modo EXEC privilegiado y ejecute el comando show history de nuevo. Deben mostrarse más comandos que antes.

Tarea 5: Configurar la secuencia de arranque Paso 1. Verifique qué versión del software IOS de Cisco está cargada actualmente.

S1#show version

Cisco IOS Software, C2960 Software (C2960-LANBASE-M), Version 12.2(25)FX, RELEASE SOFTWARE (fc1)

Copyright (c) 1986-2005 by Cisco Systems, Inc.

Compiled Wed 12-Oct-05 22:05 by pt_team

La versión aparece en la primera línea.

Paso 2. Verifique qué imágenes del IOS de Cisco están cargadas en la memoria flash.

S1#show flash

Directory of flash:/

3 -rw- 4414921 c2960-lanbase-mz.122-25.FX.bin

2 -rw- 4670455 c2960-lanbase-mz.122-25.SEE1.bin

6 -rw- 616 vlan.dat

32514048 bytes total (23428056 bytes free)

Tome en cuenta que hay dos versiones en la memoria flash. La versión que está cargada actualmente es c2960-lanbase-mz.122-25.FX.bin.

Paso 3. Configure el sistema para que arranque con una imagen del IOS de Cisco diferente.

En el modo de configuración global, ejecute este comando.

S1(config)#boot system flash:c2960-lanbase-mz.122-25.SEE1.bin

Nota: Aunque usted pueda ingresar este comando en Packet Tracer, el switch aún carga la primera imagen enlistada en flash.

Tarea 6: Configurar una PC y conectarla a un switch Paso 1. Configure PC1 con la dirección IP/máscara de subred 172.17.99.21/24.

• Salga de la terminal para volver a la pestaña Desktop.

• Haga clic en IP Configuration y establezca la dirección IP en 172.17.99.21 y la máscara de subred en 255.255.255.0.

Paso 2. Conectar PC1 a Fa0/18 en el switch.

Con el cable de cobre de conexión directa, conecte el puerto FastEthernet de la PC al puerto Fa0/18 en el switch.

Paso 3. Pruebe la conectividad entre S1 y PC1.

Haga ping entre S1 y PC1. Puede requerir de varios intentos, pero debe tener éxito.

Tarea 7: Configurar dúplex y velocidad

Paso 1. Utilice la pestaña Config para cambiar las configuraciones.

En PC1, seleccione la pestaña Config. Configure el ancho de banda de la interfaz FastEthernet en 100 Mbps y full duplex.

Paso 2. Utilice los comandos IOS de Cisco para configurar Fa0/18.

Regrese al escritorio y seleccione Terminal, después configure la interfaz.

S1(config)#interface fa0/18

S1(config-if)#duplex full

S1(config-if)#speed 100

Paso 3. Pruebe la conectividad entre S1 y PC1.

Ejecute un ping de S1 a PC1. Puede requerir de varios intentos, pero debe tener éxito.

Tarea 8: Administrar la tabla de direcciones MAC

Tarea 8: Administrar la tabla de direcciones MAC

Paso 1. Verifique la dirección MAC del servidor.

Haga clic en el Server, luego en la pestaña Config y después en FastEthernet. La dirección MAC es 0060.3EDD.19A3.

Paso 2. Configure la MAC estática para el servidor TFTP.

Al configurar una MAC estática para el servidor TFTP, el switch siempre sabe qué puerto utilizar para enviar tráfico destinado al servidor. En el modo de configuración global en S1, agregue la dirección MAC a la tabla de direccionamiento del switch:

S1(config)#mac-address-table static 0060.3EDD.19A3 vlan 99 int fa0/24

Paso 3. Verifique que la dirección MAC estática esté ahora en la tabla de direcciones MAC.

S1#show mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

99 0060.3edd.19a3 STATIC Fa0/24

99 0060.5c5b.cd23 DYNAMIC Fa0/18

S1#

Observe cómo la dirección MAC de PC1 se agregó de forma dinámica. Esta entrada puede o no estar en su tabla, dependiendo de cuánto tiempo transcurrió desde que hizo ping de PC1 a S1.

Paso 4. Pruebe la conectividad entre S1 y PC1.

Paso 4. Pruebe la conectividad entre S1 y PC1.

Ejecute un ping de S1 a PC1. Puede requerir de varios intentos, pero el comando debe tener éxito.

Paso 5. Respalde la configuración de inicio para el servidor.

En el modo EXEC privilegiado, copie la configuración de inicio para el servidor. Cuando se le solicite la entrada de la dirección del host remoto, ingrese la dirección IP del servidor, 172.17.99.31. Para el nombre del archivo de destino, utilice el nombre del archivo predeterminado presionando Enter.

S1#copy startup-config tftp:

Address or name of remote host []? 172.17.99.31

Destination filename [S1-confg]? [Intro]

Paso 6. Verifique que el servidor posea la configuración de inicio.

Para determinar si la configuración de inicio se transfirió con éxito al servidor, haga clic en el servidor y luego en la pestañaConfig. El archivo S1-confg debe aparecer debajo de Servicios y TFTP. Nota: La restauración del inicio desde el servidor no está completamente simulada en Packet Tracer.

Paso 1. Conecte S1 y PC1.

• Con un cable de consola, conecte la interfaz RS 232 de PC1 a la interfaz de la consola del switch S1.

• Haga clic en PC1 y luego en la pestaña Desktop. Seleccione Terminal en la pestaña Desktop.

• Mantenga estas configuraciones predeterminadas para Terminal Configuration y luego haga clic en OK:

o Bits por segundo = 9600

o Bits de datos = 8

o Paridad = Ninguna

o Bits de parada = 1

o Control de flujo = Ninguno

• Ahora está conectado a la consola de S1. Presione Enter para obtener el indicador del switch.

Tarea 2: Navegar a través de los modos de CLI

Paso 1. En el modo EXEC de usuario, teclee ? y tome nota de la lista de comandos disponibles.

En el modo EXEC del usuario, los comandos disponibles se limitan a los comandos de monitoreo básicos.

Paso 2. Utilice el comando enable para ir al modo EXEC privilegiado.

Switch>enable

Switch#

El indicador cambia de > a #.

Paso 3. En el modo EXEC privilegiado, teclee ? y tome nota de la lista de comandos disponibles.

Ahora existen más comandos disponibles en comparación con el modo EXEC de usuario. Además de los comandos de monitoreo básicos, se puede acceder ahora también a los comandos de configuración y administración.

Paso 4. Cambie al modo de configuración global.

Switch#configure terminal

Switch(config)#

Paso 5. En el modo de configuración global, teclee ? y tome nota de la lista de comandos disponibles.

Paso 6. Configure S1 como el nombre de host.

Switch(config)#hostname S1

S1(config)#

Paso 7. Cambie al modo de configuración de interfaz para VLAN99.

El comando interface vlan 99 crea la interfaz y pasa al modo de configuración de interfaz para VLAN99.

S1(config)#interface vlan 99

S1(config-if)#

Paso 8. Configure VLAN99 con 172.17.99.11/24 y active la interfaz.

Utilice los comandos ip address y no shutdown para asignar la dirección IP/máscara de subred correcta y active la interfaz.

S1(config-if)#ip address 172.17.99.11 255.255.255.0

S1(config-if)#no shutdown

Paso 9. Cambie al modo de configuración de interfaz para Fa0/18.

S1(config-if)#interface fa0/18

S1(config-if)#

Paso 10. Establezca el modo de puerto como acceso.

Para permitir el envío y la recepción de tramas desde la interfaz, cambie el modo de conmutación a acceso con el comando switchport mode access.

S1(config-if)#switchport mode access

Paso 11. Asigne la VLAN99 al puerto.

Para permitir que la interfaz Fa0/18 actúe como miembro de VLAN 99, ejecute el comando switchport access vlan 99.

S1(config-if)#switchport access vlan 99

Paso 12. Salga del modo de configuración de interfaz.

Ejecute el comando exit para abandonar el modo de configuración de interfaz e ingrese al modo de configuración global.

Paso 13. Ingrese al modo de configuración de la línea de consola.

S1(config)#line console 0

S1(config-line)#

Paso 14. En el modo de configuración de línea, teclee ? y tome nota de la lista de comandos disponibles.

Paso 15. Ingrese cisco como contraseña.

S1(config-line)#password cisco

S1(config-line)#login

Paso 16. Vuelva al modo EXEC privilegiado con el comando end.

S1(config-line)#end

S1#

Tarea 3: Utilizar Help Facility para configurar el reloj

Paso 1. En el indicador del comando EXEC privilegiado, escriba clock ?.

S1#clock ?

La única opción es set.

Paso 2. Utilice Help para configurar el reloj con la hora actual.

S1#clock ?

set Configura la hora y la fecha

S1#clock set ?

hh:mm:ss Hora actual

S1#clock set 12:12:12 ?

<1-31> Día del mes

MONTH Mes del año

Continúe ejecutando el comando ? hasta que termine de configurar el reloj. Se le advierte con un % Incomplete command message si el comando clock no se ingresó por completo con todos los argumentos requeridos.

Clock set 12:12:12 8 FEBRUARY 2011

Paso 3. Verifique que el reloj esté configurado.

Para verificar que el reloj esté configurado, ejecute el comandoshow clock. Nota: Packet Tracer no siempre muestra la hora correcta configurada. La finalización aún es del 31% al final de esta tarea.

Tarea 4: Acceder y configurar el historial de comandos

Paso1. Visualice los comandos nuevos que se ingresaron.

Ejecute el comando show history. Recuerde la cantidad de comandos que se enlistan.

S1#show history

Paso 2. Cambie el número de comandos almacenados en el búfer del historial.

Ingrese al modo de configuración de línea tanto para la consola como para las líneas Telnet. Establezca el número límite de comandos del búfer del historial a 35.

S1(config)#line console 0

S1(config-line)#history size 35

S1(config-line)#line vty 0 4

S1(config-line)#history size 35

Paso 3. Verifique que el tamaño del búfer del historial cambie.

Vuelva al modo EXEC privilegiado y ejecute el comando show history de nuevo. Deben mostrarse más comandos que antes.

Tarea 5: Configurar la secuencia de arranque Paso 1. Verifique qué versión del software IOS de Cisco está cargada actualmente.

S1#show version

Cisco IOS Software, C2960 Software (C2960-LANBASE-M), Version 12.2(25)FX, RELEASE SOFTWARE (fc1)

Copyright (c) 1986-2005 by Cisco Systems, Inc.

Compiled Wed 12-Oct-05 22:05 by pt_team

La versión aparece en la primera línea.

Paso 2. Verifique qué imágenes del IOS de Cisco están cargadas en la memoria flash.

S1#show flash

Directory of flash:/

3 -rw- 4414921 c2960-lanbase-mz.122-25.FX.bin

2 -rw- 4670455 c2960-lanbase-mz.122-25.SEE1.bin

6 -rw- 616 vlan.dat

32514048 bytes total (23428056 bytes free)

Tome en cuenta que hay dos versiones en la memoria flash. La versión que está cargada actualmente es c2960-lanbase-mz.122-25.FX.bin.

Paso 3. Configure el sistema para que arranque con una imagen del IOS de Cisco diferente.

En el modo de configuración global, ejecute este comando.

S1(config)#boot system flash:c2960-lanbase-mz.122-25.SEE1.bin

Nota: Aunque usted pueda ingresar este comando en Packet Tracer, el switch aún carga la primera imagen enlistada en flash.

Tarea 6: Configurar una PC y conectarla a un switch Paso 1. Configure PC1 con la dirección IP/máscara de subred 172.17.99.21/24.

• Salga de la terminal para volver a la pestaña Desktop.

• Haga clic en IP Configuration y establezca la dirección IP en 172.17.99.21 y la máscara de subred en 255.255.255.0.

Paso 2. Conectar PC1 a Fa0/18 en el switch.

Con el cable de cobre de conexión directa, conecte el puerto FastEthernet de la PC al puerto Fa0/18 en el switch.

Paso 3. Pruebe la conectividad entre S1 y PC1.

Haga ping entre S1 y PC1. Puede requerir de varios intentos, pero debe tener éxito.

Tarea 7: Configurar dúplex y velocidad

Paso 1. Utilice la pestaña Config para cambiar las configuraciones.

En PC1, seleccione la pestaña Config. Configure el ancho de banda de la interfaz FastEthernet en 100 Mbps y full duplex.

Paso 2. Utilice los comandos IOS de Cisco para configurar Fa0/18.

Regrese al escritorio y seleccione Terminal, después configure la interfaz.

S1(config)#interface fa0/18

S1(config-if)#duplex full

S1(config-if)#speed 100

Paso 3. Pruebe la conectividad entre S1 y PC1.

Ejecute un ping de S1 a PC1. Puede requerir de varios intentos, pero debe tener éxito.

Tarea 8: Administrar la tabla de direcciones MAC

Tarea 8: Administrar la tabla de direcciones MACPaso 1. Verifique la dirección MAC del servidor.

Haga clic en el Server, luego en la pestaña Config y después en FastEthernet. La dirección MAC es 0060.3EDD.19A3.

Paso 2. Configure la MAC estática para el servidor TFTP.

Al configurar una MAC estática para el servidor TFTP, el switch siempre sabe qué puerto utilizar para enviar tráfico destinado al servidor. En el modo de configuración global en S1, agregue la dirección MAC a la tabla de direccionamiento del switch:

S1(config)#mac-address-table static 0060.3EDD.19A3 vlan 99 int fa0/24

Paso 3. Verifique que la dirección MAC estática esté ahora en la tabla de direcciones MAC.

S1#show mac-address-table

Mac Address Table

-------------------------------------------

Vlan Mac Address Type Ports

---- ----------- -------- -----

99 0060.3edd.19a3 STATIC Fa0/24

99 0060.5c5b.cd23 DYNAMIC Fa0/18

S1#

Observe cómo la dirección MAC de PC1 se agregó de forma dinámica. Esta entrada puede o no estar en su tabla, dependiendo de cuánto tiempo transcurrió desde que hizo ping de PC1 a S1.

Paso 4. Pruebe la conectividad entre S1 y PC1.

Paso 4. Pruebe la conectividad entre S1 y PC1.Ejecute un ping de S1 a PC1. Puede requerir de varios intentos, pero el comando debe tener éxito.

Paso 5. Respalde la configuración de inicio para el servidor.

En el modo EXEC privilegiado, copie la configuración de inicio para el servidor. Cuando se le solicite la entrada de la dirección del host remoto, ingrese la dirección IP del servidor, 172.17.99.31. Para el nombre del archivo de destino, utilice el nombre del archivo predeterminado presionando Enter.

S1#copy startup-config tftp:

Address or name of remote host []? 172.17.99.31

Destination filename [S1-confg]? [Intro]

Paso 6. Verifique que el servidor posea la configuración de inicio.

Para determinar si la configuración de inicio se transfirió con éxito al servidor, haga clic en el servidor y luego en la pestañaConfig. El archivo S1-confg debe aparecer debajo de Servicios y TFTP. Nota: La restauración del inicio desde el servidor no está completamente simulada en Packet Tracer.

dimarts, 1 de febrer del 2011

Pràctica 1.4.1: Reto de habilidades de integración de Packet Tracer

0

Tabla de direccionamiento

Tarea 1: Diseñar y documentar un esquema de direccionamiento

Paso 1. Diseñe un esquema de direccionamiento.

Con el espacio de dirección 192.168.1.0/24, diseñe un esquema de direccionamiento de acuerdo con los siguientes requisitos:

Subred A

• Divida en subredes la dirección para 100 hosts.

• Asigne la primera dirección IP utilizable a la interfaz Fa0/0.

• Asigne a PC1 la segunda dirección IP utilizable.

• Asigne a PC2 la última dirección IP utilizable de la subred.

Subred B

• Divida en subredes la dirección restante para 50 hosts.

• Asigne la primera dirección IP utilizable a la interfaz Fa0/1.

• Asigne a la impresora láser la segunda dirección IP utilizable.

• Asigne al servidor la última dirección IP utilizable de la subred.

Paso 2. Documente el esquema de direccionamiento.

Complete una tabla de direccionamiento para el router y para cada dispositivo final de la red.

Tarea 2: Agregar y conectar los dispositivos

Paso 1. Agregue el equipo necesario.

Agregue los siguientes dispositivos a la red. Para la colocación de estos dispositivos, consulte el diagrama de topología en el archivo PDF correspondiente.

• Dos switches 2690-24TT

• Un router 1841

• Dos PC genéricas

• Un servidor genérico

• Una impresora genérica

Paso 2. Asigne un nombre a los dispositivos.

Cambie Display Name y Hostname para que coincidan con los nombres del dispositivo que se muestran en el diagrama de topología. Los nombres del dispositivo distinguen mayúsculas de minúsculas.

Paso 3. Conecte los dispositivos.

Conecte los dispositivos con las siguientes especificaciones:

• S1 Fa0/1 a R1 Fa0/0

• S1 Fa0/6 a PC1

• S1 Fa0/12 a PC2

• S2 Fa0/1 a R1 Fa0/1

• S2 Fa0/6 a láser

• S2 Fa0/12 a servidor

Paso 4. Verifique los resultados.

Su porcentaje de finalización debe ser del 52%. De lo contrario, haga clic en Check Results para saber cuáles son los componentes requeridos que aún no se completan.

Tarea 3: Aplicar las configuraciones básicas

Paso 1. Configure el router.

• La contraseña secreta de EXEC privilegiado es class.

• El título es Authorized Access Only.

• La contraseña de línea es cisco para la consola y telnet.

• Configure las interfaces apropiadas.

• Utilice las siguientes descripciones:

o Link to PC LAN

o Link to Server & Printer

Nota: Recuerde que el título y las descripciones distinguen mayúsculas de minúsculas. No olvide activar las interfaces.

Paso 2. Configure los dispositivos finales. Paso 3. Verifique los resultados.

Su porcentaje de finalización debe ser del 100%. De lo contrario, haga clic en Check Results para saber cuáles son los componentes requeridos que aún no se completan.

Tarea 4: Probar la conectividad y examinar la configuración

Ahora usted deber tener conectividad extremo a extremo, lo que significa que cada dispositivo final debe ser accesible desde cualquier otro dispositivo final. Desde PC1 y PC2, haga ping en todos los dispositivos finales de la red. Si le marca error, intente hacer ping de nuevo para asegurarse que las tablas ARP están actualizadas. Si el error continúa, revise la división en subredes, los cables y las direcciones IP. Aísle los problemas e implemente soluciones.

Ping de PC2 A PC1

Ping de PC2 A Fa0/0 R1

Ping de PC2 A Fa0/1 R1

Ping de PC2 A Server

Ping de PC2 A Laser

| Dispositivo | Interfaz | Dirección IP | Máscara de subred | Gateway predeterminado |

| R1 | Fa0/0 | 192.168.1.1 | 255.255.255.128 | N/C |

| Fa0/1 | 192.168.1.129 | 255.255.255.192 | N/C | |

| PC1 | NIC | 192.168.1.2 | 255.255.255.128 | 192.168.1.1 |

| PC2 | NIC | 192.168.1.126 | 255.255.255.128 | 192.168.1.1 |

| Laser | NIC | 192.168.1.130 | 255.255.255.192 | 192.168.1.129 |

| Server | NIC | 192.168.1.190 | 255.255.255.192 | 192.168.1.129 |

Tarea 1: Diseñar y documentar un esquema de direccionamiento

Paso 1. Diseñe un esquema de direccionamiento.

Con el espacio de dirección 192.168.1.0/24, diseñe un esquema de direccionamiento de acuerdo con los siguientes requisitos:

Subred A

• Divida en subredes la dirección para 100 hosts.

• Asigne la primera dirección IP utilizable a la interfaz Fa0/0.

• Asigne a PC1 la segunda dirección IP utilizable.

• Asigne a PC2 la última dirección IP utilizable de la subred.

Subred B

• Divida en subredes la dirección restante para 50 hosts.

• Asigne la primera dirección IP utilizable a la interfaz Fa0/1.

• Asigne a la impresora láser la segunda dirección IP utilizable.

• Asigne al servidor la última dirección IP utilizable de la subred.

Paso 2. Documente el esquema de direccionamiento.

Complete una tabla de direccionamiento para el router y para cada dispositivo final de la red.

Tarea 2: Agregar y conectar los dispositivos

Paso 1. Agregue el equipo necesario.

Agregue los siguientes dispositivos a la red. Para la colocación de estos dispositivos, consulte el diagrama de topología en el archivo PDF correspondiente.

• Dos switches 2690-24TT

• Un router 1841

• Dos PC genéricas

• Un servidor genérico

• Una impresora genérica

Paso 2. Asigne un nombre a los dispositivos.

Cambie Display Name y Hostname para que coincidan con los nombres del dispositivo que se muestran en el diagrama de topología. Los nombres del dispositivo distinguen mayúsculas de minúsculas.

Paso 3. Conecte los dispositivos.

Conecte los dispositivos con las siguientes especificaciones:

• S1 Fa0/1 a R1 Fa0/0

• S1 Fa0/6 a PC1

• S1 Fa0/12 a PC2

• S2 Fa0/1 a R1 Fa0/1

• S2 Fa0/6 a láser

• S2 Fa0/12 a servidor

Paso 4. Verifique los resultados.

Su porcentaje de finalización debe ser del 52%. De lo contrario, haga clic en Check Results para saber cuáles son los componentes requeridos que aún no se completan.

Tarea 3: Aplicar las configuraciones básicas

Paso 1. Configure el router.

• La contraseña secreta de EXEC privilegiado es class.

• El título es Authorized Access Only.

• La contraseña de línea es cisco para la consola y telnet.

• Configure las interfaces apropiadas.

• Utilice las siguientes descripciones:

o Link to PC LAN

o Link to Server & Printer

Nota: Recuerde que el título y las descripciones distinguen mayúsculas de minúsculas. No olvide activar las interfaces.

Paso 2. Configure los dispositivos finales. Paso 3. Verifique los resultados.

Su porcentaje de finalización debe ser del 100%. De lo contrario, haga clic en Check Results para saber cuáles son los componentes requeridos que aún no se completan.

Tarea 4: Probar la conectividad y examinar la configuración

Ahora usted deber tener conectividad extremo a extremo, lo que significa que cada dispositivo final debe ser accesible desde cualquier otro dispositivo final. Desde PC1 y PC2, haga ping en todos los dispositivos finales de la red. Si le marca error, intente hacer ping de nuevo para asegurarse que las tablas ARP están actualizadas. Si el error continúa, revise la división en subredes, los cables y las direcciones IP. Aísle los problemas e implemente soluciones.

Ping de PC2 A PC1

Ping de PC2 A Fa0/0 R1

Ping de PC2 A Fa0/1 R1

Ping de PC2 A Server

Ping de PC2 A Laser

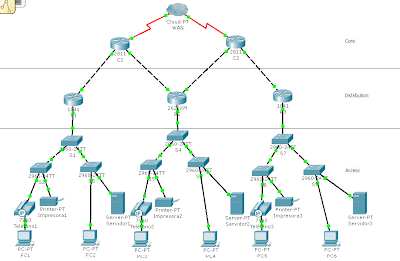

Pràctica 1.2.4: Creación de una topología jerárquica

1

Tarea 1: Agregar dispositivos a la topología

Paso 1. Agregue los routers faltantes de la capa de distribución.

Los routers que necesita están ubicados en Custom Made Devices. R1 y R3 son routers 1841. Presione Ctrl al hacer clic en el router 1841 para agregar más de uno. Presione ESCpara cancelar. R2 es un router 2621XM.

Paso 2. Agregue el resto de los switches de la capa de acceso.

Siguiendo el diagrama de topología, agregue nueve switches 2960-24TT para completar el resto de la capa de acceso. Recuerde que puede presionar Ctrl al hacer clicpara agregar varios dispositivos del mismo tipo.

Paso 3. Cambie el nombre de visualización de cada dispositivo nuevo.

• Haga clic en un dispositivo para abrir su ventana de configuración.

• Seleccione la pestaña Config para acceder a las opciones de configuración básicas.

• En Global Settings, debajo de Display Name y deHostname, escriba el nombre del dispositivo que aparece en el diagrama de topología.

• Repita el proceso para todos los dispositivos nuevos que agregó.

Aunque el Packet Tracer no califica el agregado de nombres de visualización, este paso debe cumplirse para completar esta actividad exitosamente.

Paso 4. Verifique los resultados.

Su porcentaje de finalización debe ser del 14%. De lo contrario, haga clic en Check Results para saber cuáles son los componentes requeridos que aún no se completan.

Tarea 2: Conectar los dispositivos

Preste especial atención al diagrama de la topología y a las interfaces etiquetadas cuando conecte los dispositivos. Al usuario se le califica en base a las conexiones. Por ejemplo, en el diagrama de topología el switch S1 se conecta a R1 a través de la interfaz Fa0/1 en ambos lados. Esta conexión se califica de acuerdo al tipo de cable y a la designación de la interfaz. No utilice la herramienta Smart Connection para realizar estas conexiones porque no tiene control sobre la interfaz que selecciona.

Paso 1. Conecte los routers de la capa núcleo a los routers de la capa de distribución.

• Conecte los routers de la capa núcleo, C1 y C2, a los routers de la capa de distribución R1, R2 y R3 con cables de cobre de conexión cruzada.

• C1 se conecta tanto a R1 como a R2, y C2 se conecta a R2 y a R3.

• Al igual que con los dispositivos, puede presionarCtrl al hacer clic sobre el tipo de cable para realizar conexiones múltiples sin la necesidad de volver a seleccionar el cable.

• Recuerde consultar el diagrama de topología para determinar qué interfaces utilizar para estas conexiones.

Paso 2. Conecte los routers de la capa de distribución a los switches de la capa de acceso.

Conecte los routers de la capa de distribución a los switches de la capa de acceso con cables de cobre de conexión directa. R1 se conecta con S1, R2 con S4 y R3 con S7.

Paso 3. Conecte los switches de la capa de acceso.

Conecte los switches de la capa de acceso con cables de cobre de conexión cruzada. Siga el diagrama de la topología para realizar las conexiones correctas.

Paso 4. Conecte los dispositivos finales.

Conecte el resto de los dispositivos finales (teléfonos IP, impresoras, PC y servidores) al switch correspondiente con cables de cobre de conexión directa. Cuando conecte un switch a una PC, recuerde conectarlo al puerto Fast Ethernet de la PC.

Paso 5. Verifique los resultados.

Su porcentaje de finalización debe ser del 100%. De lo contrario, haga clic en Check Results para saber cuáles son los componentes requeridos que aún no se completan. Nota: Un error en Packet Tracer puede hacer que su porcentaje sea sólo del 99%, incluso cuando todos los componentes requeridos estén completos. Si espera lo suficiente, Packet Tracer finalmente lo reconoce y le otorga el 100%.

Paso 6. Reflexión.

Observe que las luces de enlace de los puertos entre los switches y entre un switch y un dispositivo final con el tiempo cambian de ámbar a verde. ¿Por qué las luces de enlace de los puertos que se encuentran entre routers y entre routers y switches son rojas? Porque las interfaces fastEthernet y las serials no estan encendidas

Laboratori 11.5.6: Estudio de caso final: Análisis de datagrama con Wireshark

0

Tarea 3: Analizar los paquetes capturados.

Paso 1: Revise la secuencia del flujo de datos.

Revisar la información que falta es de utilidad en el seguimiento de la secuencia de los paquetes capturados:

a. No se puede construir el segmento TCP porque el campo de acuse de recibo está en blanco. Primero debe completarse un protocolo de enlace de tres vías de TCP con eagle1.example.com.

b. El protocolo de enlace de tres vías de TCP no se puede aplicar porque PC_Client no conoce la dirección IP de eagle1.example.com. Esto se resuelve con una solicitud de DNS de PC_Client a servidor DNS.

c. No se puede consultar al servidor DNS porque se desconoce su dirección MAC. El protocolo ARP se emite en la LAN para averiguar la dirección MAC del servidor DNS.

d. No se conoce la dirección MAC para eagle1.example.com. El protocolo ARP se emite en la LAN para averiguar la dirección MAC de destino de eagle1.example.com.

Paso 2: Examine la solicitud de ARP.

Consulte el N.º 1 en la ventana Lista de paquetes de Wireshark. La trama capturada es una Solicitud de ARP (Address Resolution Protocol). Se puede consultar el contenido de la trama de Ethernet II haciendo clic en la casilla de verificación en la segunda línea de la ventana Detalles del paquete. Se puede ver el contenido de la Solicitud de ARP haciendo clic en la línea de Solicitud de ARP en la ventana Detalles del paquete.

1. ¿Cuál es la dirección MAC de origen para la Solicitud de ARP? 00:032:3f:7e:37:da

2. ¿Cuál es la dirección MAC de destino para la Solicitud de ARP? 00:00:00:00:00:00

3. ¿Cuál es la dirección IP desconocida en la Solicitud de ARP? 10.1.1.250

4. ¿Cuál es el tipo de trama de Ethernet II? Arp (0x0800)

Paso 3: Examine la respuesta de ARP.

Consulte el N.º 2 en la ventana Lista de paquetes de Wireshark. El servidor DNS envió una Respuesta de ARP.

1. ¿Cuál es la dirección MAC de origen para la Respuesta de ARP? 00:oc:29:63:17:a5

2. ¿Cuál es la dirección MAC de destino para la Solicitud de ARP? 00:032:3f:7e:37:da

3. ¿Cuál es el tipo de trama de Ethernet II? Arp (0x0806)

4. ¿Cuál es la dirección IP de destino en la Respuesta de ARP? 10.1.1.1

5. En base a la observación del protocolo ARP, ¿qué se puede inferir acerca de la dirección de destino de una Solicitud de ARP y de la dirección de destino de una Respuesta de ARP? Que cuan un host rep una solicitud arp d’un altre i coincideix amb la seva Ip li enviara una resposta amb la Seva MAC.

6. ¿Por qué el servidor DNS no tuvo que enviar una Solicitud de ARP para la dirección MAC de PC_Client?

Perque a la solicitud arp ja esta la Mac de PC_Client.

Paso 4: Examine la consulta de DNS. Consulte el N.º 3 en la ventana Lista de paquetes de Wireshark. PC_Client envió una consulta de DNS al servidor DNS. Utilizando la ventana Detalles del paquete, responda a las siguientes preguntas:

1. ¿Cuál es el tipo de trama de Ethernet II? IP (0x0800)

2. ¿Cuál es el protocolo de la capa de Transporte, y cuál es el número de puerto de destino? UDP 53

Paso 5: Examine la respuesta a la consulta de DNS. Consulte el N.º 4 en la ventana Lista de paquetes de Wireshark. El servidor DNS envió una respuesta a la consulta de DNS de PC_Client. Utilizando la ventana Detalles del paquete, responda a las siguientes preguntas:

1. ¿Cuál es el tipo de trama de Ethernet II? IP (0x0800)

2. ¿Cuál es el protocolo de la capa de Transporte, y cuál es el número de puerto de destino? UDP 1045

3. ¿Cuál es la dirección IP de eagle1.example.com? 10.1.1.250

4. Un colega es un administrador de firewall, y preguntó si conocía alguna razón por la que no debería bloquearse la entrada de todos los paquetes UDP a la red interna. ¿Cuál es su respuesta?

Paso 6: Examine la solicitud de ARP. Consulte el N.º 5 y el N.º 6 de la ventana Lista de paquetes de Wireshark. PC_Client envió una Solicitud de ARP a la dirección IP 10.1.1.254.

1. ¿Esta dirección IP difiere de la dirección IP para eagle1.example.com? Explique.

Paso 7: Examine el protocolo de enlace de tres vías de TCP. Consulte el N.º 7, el N.º 8 y el N.º 9 de la ventana Lista de paquetes de Wireshark. Estas capturas contienen el protocolo de enlace de tres vías de TCP entre PC_Client e eagle1.example.com. Inicialmente, sólo está configurado en el datagrama el señalizador TCP SYN enviado desde PC_Client, número de secuencia 0. eagle1.example.com responde con los señalizadores TCP ACK y SYN establecidos, junto con el acuse de recibo de 1 y la secuencia de 0. En la ventana Lista de paquetes, figura un valor no descrito, MSS=1460. MSS significa tamaño máximo de segmento. Cuando se transporta un segmento TCP a través del IPv4, el MSS se calcula como el tamaño máximo de un datagrama IPv4 menos 40 bytes. Este valor se envía durante el comienzo de la conexión. Esto también sucede cuando se negocian las ventanas deslizantes de TCP.

1. Si el valor de secuencia inicial de TCP de PC_Client es 0, ¿por qué eagle1.example respondió con un acuse de recibo de 1?

Li està assenyalan que ho ha rebut bé i que envii el 1.

2. En el N.º 8 de eagle1.example.com, ¿qué significa el valor de 0x04 del señalador IP?

3. Una vez que PC_Client completa el protocolo de enlace de 3 vías de TCP, N.º 9 de la Lista de paquetes de Wireshark, ¿cuáles son los estados del señalizador TCP que se devuelven a eagle1.example.com?

Ack 1

Tarea 4: Completar el análisis final.

Paso 1: Haga coincidir el resultado de Wireshark con el proceso. Ha sido necesario el envío de un total de nueve datagramas entre PC_Client, el servidor DNS, el gateway e eagle1.example.com para que PC_Client tuviera la información suficiente para enviar la solicitud original del cliente Web a eagle1.example.com. Esto se muestra en el N.º 10 de la Lista de paquetes de Wireshark, donde PC_Client envió una solicitud GET del protocolo Web.

1. Complete con el número correcto de la Lista de paquetes de Wireshark correspondiente a cada una de las siguientes entradas que faltan:

a. No se puede construir el segmento TCP porque el campo de acuse de recibo está en blanco. Primero debe completarse un protocolo de enlace de tres vías de TCP con eagle1.example.com. 7

b. El protocolo de enlace de tres vías de TCP no se puede aplicar porque PC_Client no conoce la dirección IP de eagle1.example.com. Esto se resuelve con una solicitud de DNS de PC_Client a servidor DNS. 3

c. No se puede consultar al servidor DNS porque se desconoce su dirección MAC. El protocolo ARP se emite en la LAN para averiguar la dirección MAC del servidor DNS. 1

d. Se desconoce la dirección MAC para que el gateway llegue a eagle1.example.com. El protocolo ARP se emite en la LAN para averiguar la dirección MAC de destino del gateway. 5

2. El N.º 11 de la Lista de paquetes de Wireshark es un acuse de recibo de eagle1.example.com para la solicitud GET de PC_Client, el N.º 10 de la Lista de paquetes Wireshark.

3. Los N.º 12, 13 y 15 de la Lista de paquetes de Wireshark son segmentos TCP de eagle1.example.com. Los N.º 14 y 16 de la Lista de paquetes de Wireshark son datagramas de ACK de PC_Client.

4. Para verificar el ACK, resalte el N.º 14 de la Lista de paquetes de Wireshark. Luego, desplácese hasta la parte inferior de la ventana de la lista de detalles, y amplíe la trama [SEQ/ACK analysis]. ¿A qué datagrama de eagle1.example.com responde el datagrama ACK para el N.º 14 de la Lista de paquetes de Wireshark? 13

5. El datagrama N.º 17 de la Lista de paquetes de Wireshark se envía desde PC_Client a eagle1.example.com. Revise la información que se encuentra dentro de la trama [SEQ/ACK analysis]. ¿Cuál es el propósito de este datagrama? Es una actualizacion de la ventana TCP.

6. Cuando PC_Client finaliza, se envían los señalizadores TCP ACK y FIN, que se muestran en el N.º 18 de la Lista de paquetes de Wireshark. eagle1.example.com responde con un ACK de TCP, y se cierra la sesión TCP.

Paso 1: Revise la secuencia del flujo de datos.

Revisar la información que falta es de utilidad en el seguimiento de la secuencia de los paquetes capturados:

a. No se puede construir el segmento TCP porque el campo de acuse de recibo está en blanco. Primero debe completarse un protocolo de enlace de tres vías de TCP con eagle1.example.com.

b. El protocolo de enlace de tres vías de TCP no se puede aplicar porque PC_Client no conoce la dirección IP de eagle1.example.com. Esto se resuelve con una solicitud de DNS de PC_Client a servidor DNS.

c. No se puede consultar al servidor DNS porque se desconoce su dirección MAC. El protocolo ARP se emite en la LAN para averiguar la dirección MAC del servidor DNS.

d. No se conoce la dirección MAC para eagle1.example.com. El protocolo ARP se emite en la LAN para averiguar la dirección MAC de destino de eagle1.example.com.

Paso 2: Examine la solicitud de ARP.

Consulte el N.º 1 en la ventana Lista de paquetes de Wireshark. La trama capturada es una Solicitud de ARP (Address Resolution Protocol). Se puede consultar el contenido de la trama de Ethernet II haciendo clic en la casilla de verificación en la segunda línea de la ventana Detalles del paquete. Se puede ver el contenido de la Solicitud de ARP haciendo clic en la línea de Solicitud de ARP en la ventana Detalles del paquete.

1. ¿Cuál es la dirección MAC de origen para la Solicitud de ARP? 00:032:3f:7e:37:da

2. ¿Cuál es la dirección MAC de destino para la Solicitud de ARP? 00:00:00:00:00:00

3. ¿Cuál es la dirección IP desconocida en la Solicitud de ARP? 10.1.1.250

4. ¿Cuál es el tipo de trama de Ethernet II? Arp (0x0800)

Paso 3: Examine la respuesta de ARP.

Consulte el N.º 2 en la ventana Lista de paquetes de Wireshark. El servidor DNS envió una Respuesta de ARP.

1. ¿Cuál es la dirección MAC de origen para la Respuesta de ARP? 00:oc:29:63:17:a5

2. ¿Cuál es la dirección MAC de destino para la Solicitud de ARP? 00:032:3f:7e:37:da

3. ¿Cuál es el tipo de trama de Ethernet II? Arp (0x0806)

4. ¿Cuál es la dirección IP de destino en la Respuesta de ARP? 10.1.1.1

5. En base a la observación del protocolo ARP, ¿qué se puede inferir acerca de la dirección de destino de una Solicitud de ARP y de la dirección de destino de una Respuesta de ARP? Que cuan un host rep una solicitud arp d’un altre i coincideix amb la seva Ip li enviara una resposta amb la Seva MAC.

6. ¿Por qué el servidor DNS no tuvo que enviar una Solicitud de ARP para la dirección MAC de PC_Client?

Perque a la solicitud arp ja esta la Mac de PC_Client.

Paso 4: Examine la consulta de DNS. Consulte el N.º 3 en la ventana Lista de paquetes de Wireshark. PC_Client envió una consulta de DNS al servidor DNS. Utilizando la ventana Detalles del paquete, responda a las siguientes preguntas:

1. ¿Cuál es el tipo de trama de Ethernet II? IP (0x0800)

2. ¿Cuál es el protocolo de la capa de Transporte, y cuál es el número de puerto de destino? UDP 53

Paso 5: Examine la respuesta a la consulta de DNS. Consulte el N.º 4 en la ventana Lista de paquetes de Wireshark. El servidor DNS envió una respuesta a la consulta de DNS de PC_Client. Utilizando la ventana Detalles del paquete, responda a las siguientes preguntas:

1. ¿Cuál es el tipo de trama de Ethernet II? IP (0x0800)

2. ¿Cuál es el protocolo de la capa de Transporte, y cuál es el número de puerto de destino? UDP 1045

3. ¿Cuál es la dirección IP de eagle1.example.com? 10.1.1.250

4. Un colega es un administrador de firewall, y preguntó si conocía alguna razón por la que no debería bloquearse la entrada de todos los paquetes UDP a la red interna. ¿Cuál es su respuesta?

Paso 6: Examine la solicitud de ARP. Consulte el N.º 5 y el N.º 6 de la ventana Lista de paquetes de Wireshark. PC_Client envió una Solicitud de ARP a la dirección IP 10.1.1.254.

1. ¿Esta dirección IP difiere de la dirección IP para eagle1.example.com? Explique.

Paso 7: Examine el protocolo de enlace de tres vías de TCP. Consulte el N.º 7, el N.º 8 y el N.º 9 de la ventana Lista de paquetes de Wireshark. Estas capturas contienen el protocolo de enlace de tres vías de TCP entre PC_Client e eagle1.example.com. Inicialmente, sólo está configurado en el datagrama el señalizador TCP SYN enviado desde PC_Client, número de secuencia 0. eagle1.example.com responde con los señalizadores TCP ACK y SYN establecidos, junto con el acuse de recibo de 1 y la secuencia de 0. En la ventana Lista de paquetes, figura un valor no descrito, MSS=1460. MSS significa tamaño máximo de segmento. Cuando se transporta un segmento TCP a través del IPv4, el MSS se calcula como el tamaño máximo de un datagrama IPv4 menos 40 bytes. Este valor se envía durante el comienzo de la conexión. Esto también sucede cuando se negocian las ventanas deslizantes de TCP.

1. Si el valor de secuencia inicial de TCP de PC_Client es 0, ¿por qué eagle1.example respondió con un acuse de recibo de 1?

Li està assenyalan que ho ha rebut bé i que envii el 1.

2. En el N.º 8 de eagle1.example.com, ¿qué significa el valor de 0x04 del señalador IP?

3. Una vez que PC_Client completa el protocolo de enlace de 3 vías de TCP, N.º 9 de la Lista de paquetes de Wireshark, ¿cuáles son los estados del señalizador TCP que se devuelven a eagle1.example.com?

Ack 1

Tarea 4: Completar el análisis final.

Paso 1: Haga coincidir el resultado de Wireshark con el proceso. Ha sido necesario el envío de un total de nueve datagramas entre PC_Client, el servidor DNS, el gateway e eagle1.example.com para que PC_Client tuviera la información suficiente para enviar la solicitud original del cliente Web a eagle1.example.com. Esto se muestra en el N.º 10 de la Lista de paquetes de Wireshark, donde PC_Client envió una solicitud GET del protocolo Web.

1. Complete con el número correcto de la Lista de paquetes de Wireshark correspondiente a cada una de las siguientes entradas que faltan:

a. No se puede construir el segmento TCP porque el campo de acuse de recibo está en blanco. Primero debe completarse un protocolo de enlace de tres vías de TCP con eagle1.example.com. 7

b. El protocolo de enlace de tres vías de TCP no se puede aplicar porque PC_Client no conoce la dirección IP de eagle1.example.com. Esto se resuelve con una solicitud de DNS de PC_Client a servidor DNS. 3

c. No se puede consultar al servidor DNS porque se desconoce su dirección MAC. El protocolo ARP se emite en la LAN para averiguar la dirección MAC del servidor DNS. 1

d. Se desconoce la dirección MAC para que el gateway llegue a eagle1.example.com. El protocolo ARP se emite en la LAN para averiguar la dirección MAC de destino del gateway. 5